Certified Phishing Prevention Specialist (CPPS) (FREE)

Buenas amigos!

Hoy les traigo está certificación gratuita de https://academy.hackandfix.com/, con el cupón que les dejaré más abajo.

Descripción del curso: Al finalizar, los participantes obtendrán la certificación de Especialista Certificado en Prevención de Phishing (CPPS), lo que demuestra su competencia en la protección de datos organizacionales y personales contra ataques de phishing.

Certified Phishing Prevention Specialist FREE

🎟️ Coupon: phishing-100

Este curso es bastante básico, un 100% lectura, no tiene nada práctico pero es interesante siempre actualizar los conceptos de los distintos tipos de Phising que existen actualmente.

Lo que aprenderás

Este programa integral de capacitación proporciona a los participantes los conocimientos y las habilidades para identificar, prevenir y responder a las amenazas de phishing. Diseñado para profesionales de todos los niveles, este curso combina conocimientos teóricos, ejercicios prácticos y escenarios interactivos para preparar a los participantes ante intentos de phishing reales.

Público objetivo

- Empleados de todos los niveles organizacionales.

- Profesionales de TI y ciberseguridad que buscan mejorar su conocimiento sobre el phishing.

- Personas interesadas en mejorar sus prácticas de ciberseguridad personal.

Proceso de dar un título

Al finalizar, los participantes obtendrán la certificación de Especialista Certificado en Prevención de Phishing (CPPS) , lo que demuestra su competencia en la protección de datos organizacionales y personales contra ataques de phishing.

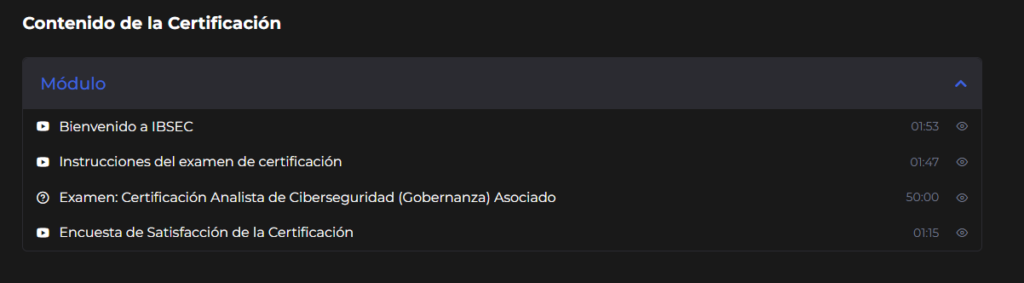

Module 1: Introduction to Phishing

Objetivos de aprendizaje

- Comprenda qué es el phishing y por qué constituye una amenaza crítica para la ciberseguridad.

- Reconocer los tipos comunes de ataques de phishing.

- Reconocer las características definitorias de los diferentes tipos de ataques de phishing (por ejemplo, phishing por correo electrónico, phishing selectivo, smishing, vishing).

- Detecte señales de advertencia comunes en las comunicaciones que indican intentos de phishing, como URL sospechosas o archivos adjuntos inesperados.

- Explore cómo los ataques de phishing afectan a las organizaciones a través de pérdidas financieras, daños a la reputación e interrupciones operativas.

- Evalúe cómo el phishing puede provocar robo de identidad, angustia emocional y fraude financiero para las personas.

Módulo 2: Anatomía de un ataque de phishing

Objetivos de aprendizaje

- Desglose cómo se ejecutan los ataques de phishing.

Comprenda las fases clave de un ataque de phishing, desde el contacto inicial hasta la explotación de la información robada. Esto incluye cómo los atacantes planifican, implementan y perfeccionan las tácticas de phishing para engañar a usuarios y organizaciones. - Identifique las tácticas y herramientas comunes que utilizan los atacantes.

Aprenda sobre las herramientas y métodos que emplean los ciberdelincuentes para aumentar la tasa de éxito de sus ataques. Esto incluye la manipulación emocional mediante ingeniería social, el uso de identidades suplantadas y la explotación de vulnerabilidades en sistemas e individuos.

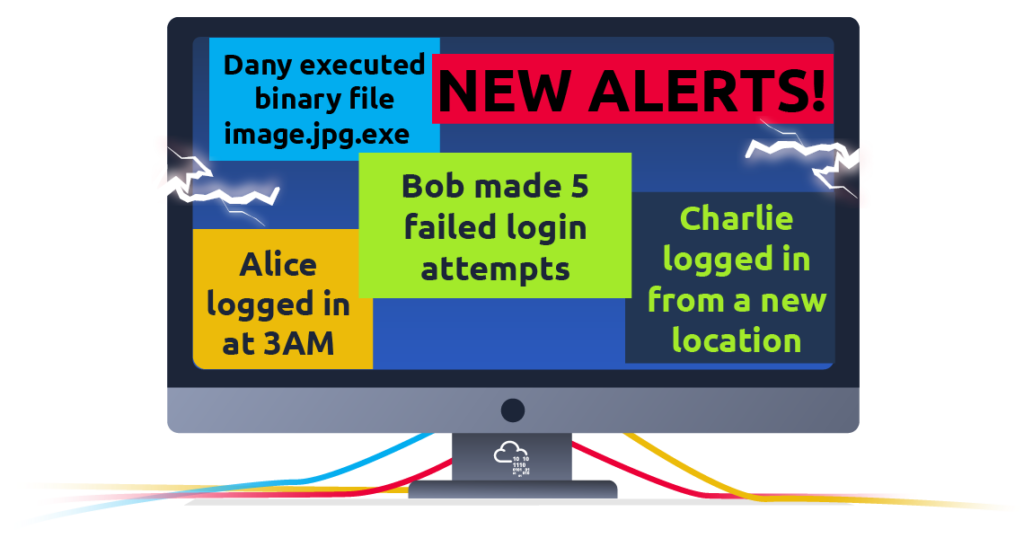

Módulo 3: Reconocer las señales de alerta

Objetivos de aprendizaje

- Domine el arte de identificar intentos de phishing en correos electrónicos, mensajes y llamadas telefónicas.

- Aplicar una lista de verificación para evaluar comunicaciones sospechosas.

Módulo 4: Herramientas y técnicas para mantenerse protegido

Objetivos de aprendizaje

- Comprenda el papel de la tecnología y las mejores prácticas para mitigar los riesgos de phishing.

- Aprenda a implementar estrategias de defensa proactiva como la autenticación multifactor (MFA) y la gestión segura de contraseñas.

- Adquiera habilidades para identificar y denunciar eficazmente intentos de phishing.

Módulo 5: Políticas organizacionales y cumplimiento

Objetivos de aprendizaje

- Comprender el papel de las políticas organizacionales en la prevención de ataques de phishing.

- Garantizar el cumplimiento de las normas y regulaciones de ciberseguridad.

- Importancia de la formación continua y las campañas de concienciación.

Fuente: https://academy.hackandfix.com/courses-archive/certified-phishing-prevention-specialist/

A modo de comentario, el curso está en inglés, pero con el traductor del navegador no tendrían problemas con el idioma.